情報処理安全確保支援士 令和5年度春期【過去問解説午後2問2】

2023年4月16日実施の情報処理安全確保支援士解答速報

午後2の問2になります。

例年の正答率は7~8割くらい。今回は9割くらい合っているんじゃないか??

解答まとめ

| 設問1 | ○×× ○○× ○○○ |

| 設問2 | |

| (1) | ウ、エ、イ |

| (2) | { "system":"4000" "account":"11[1-9][0-9]" "service":"オブジェクトストレージ" "event":"オブジェクトの削除" } |

| 設問3 | |

| (1) | 新日記サービス、サービスT、サービスT |

| (2) | 3,7 |

| (3) | イ,ウ,エ |

| 設問4 | |

| (1) | redirect_uriで新日記サービスのドメインを指定しているため |

| (2) | 検証コードパラメータをS256でハッシュ化し、ハッシュ値をbase64urlエンコードした値がチャレンジコードと一致していることを検証 |

| 設問5 | |

| (1) | OSSリポジトリの変更履歴からファイルZをダウンロードしXトークンを取得した |

| (2) | アップロードされたソースコードの承認権限は開発リーダーにのみ与える |

| (3) | リポジトリWに対してソースコードのダウンロード権限のみを与える |

他の解答・解説

- 1. 情報処理安全確保支援士問2 Webサイトのクラウドサービスへの移行と機能拡張

- 1.1. 設問1 表2中のa~iに入れる適切な内容を,“○”又は"×"から選び答えよ。

- 1.2. 設問2 [L社のクラウドサービスにおける権限設計]について答えよ。

- 1.2.1. (1)表7中の j~l に入れる適切な字句を, 解答群の中から選び, 記号で答えよ。

- 1.2.2. (2)本文中の下線1のイベント検知のルールを, JSON 形式で答えよ。ここで,D社の利用者 ID は,1110~1199 とする。

- 1.3. 設問3 [サービス Tとの連携の検討]について答えよ。

- 1.3.1. (1)本文中,図3中及び図4 中の m に入れる適切な字句を,“新日記サービス”又は“サービス T”から選び答えよ。

- 1.3.2. (2)表8中のp, qに入れる適切な番号を,図3中の番号から選び答えよ。

- 1.3.3. (3)本文中の下線2について, CRYPTREC の“電子政府推奨暗号リスト (令和4年3月30日版)”では利用を推奨していない暗号技術が含まれる TLS 1.2の暗号スイートを, 解答群の中から全て選び、 記号で答えよ。

- 1.4. 設問4 [W社によるリスク評価]について答えよ。

- 1.4.1. (1)本文中の下線3について, アクセストークンの取得に成功することが困難である理由を,表8中のパラメータ名を含めて, 40字以内で具体的に答えよ。

- 1.4.2. (2)本文中の下線4について, 認可サーバがチャレンジコードと検証コードの関係を検証する方法を,“ハッシュ値をbase64urlエンコードした値”という字句を含めて, 70 字以内で具体的に答えよ。 ここで, code_challenge_methodの値は S256 とする。

- 1.5. 設問5 [F社による原因調査]について答えよ。

- 1.5.1. (1)本文中の下線5について, 第三者がXトークンを取得するための操作を,40字以内で答えよ。

- 1.5.2. (2)本文中の下線6について,権限管理の変更内容を, 50字以内で答えよ。

- 1.5.3. (3)本文中の下線7について 見直し後の設定を 40字以内で答えよ。

- 2. その他の解説

情報処理安全確保支援士

問2 Webサイトのクラウドサービスへの移行と機能拡張

設問1 表2中のa~iに入れる適切な内容を,“○”又は"×"から選び答えよ。

解答

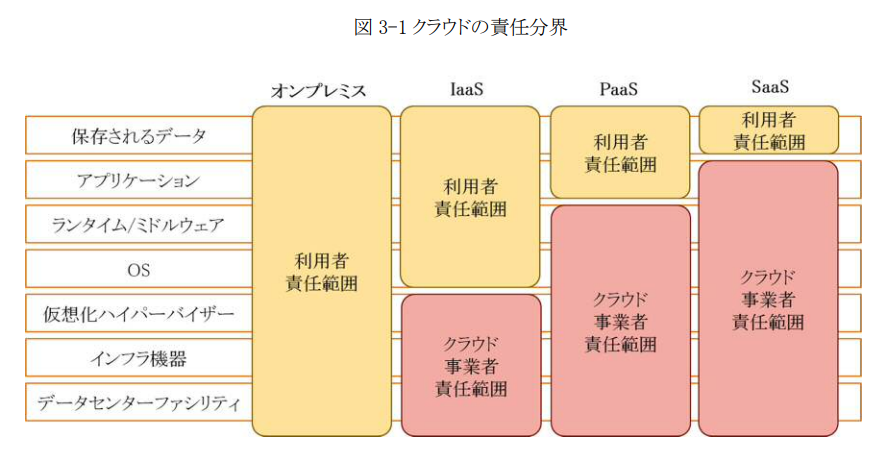

| IaaS | PaaS | SaaS |

| a:○ | d:× | g:× |

| b:○ | e:○ | h:× |

| c:○ | f:○ | i:○ |

解説

IPAでいい感じの図が見つからなかったので、金融庁様のサイトから拝借

設問と上下は逆になっているので見るときにご注意

設問2 [L社のクラウドサービスにおける権限設計]について答えよ。

(1)表7中の j~l に入れる適切な字句を, 解答群の中から選び, 記号で答えよ。

解答

| j | ウ |

| k | エ |

| l | イ |

解説

D社に委託している運用が最低限実施できる権限のみを付与する必要があります。

| 運用 | アクセスするサーバ | 必要な権限 |

|---|---|---|

| ログ保全 | 各サーバ | ログの閲覧権限 |

| 障害監視 | 仮想マシンサーバ | ログの閲覧参照 サーバ一覧 |

| 性能監視 | 仮想マシンサーバ モニタリングサービス | サーバ一覧 一覧、性能指標の参照 |

仮想マシンサーバは障害監視や性能監視でサーバ一覧の権限が必要。ログ削除はW社で行うので、編集権限は不要

DBサーバへの運用作業は無し。バックアップも自動で取得されるので権限不要

性能監視のためにモニタリングサービスへの一覧と閲覧権限が必要

機器故障対応はクラウドベンダの責任範囲なので削除

(2)本文中の下線1のイベント検知のルールを, JSON 形式で答えよ。ここで,D社の利用者 ID は,1110~1199 とする。

解答

{

"system":"4000",

"account":"11[1-9][0-9]",

"service":"オブジェクトストレージサービス",

"event":"オブジェクトの削除",

}

解説

D社が削除できるログはオブジェクトストレージ上のもののみです。

設問3 [サービス Tとの連携の検討]について答えよ。

(1)本文中,図3中及び図4 中の m に入れる適切な字句を,“新日記サービス”又は“サービス T”から選び答えよ。

解答

| m | 新日記サービス |

| n | サービスT |

| o | サービスT |

解説

OAtuth2.0のシーケンスです。

認可サーバは何に対する認可かというと、サービスTにアクセスするための認可です。

(2)表8中のp, qに入れる適切な番号を,図3中の番号から選び答えよ。

解答

| p | 3 |

| q | 7 |

解説

pは認可サーバに向けた「認可コード要求」のリクエストパラメータ

qは認可サーバに向けた「アクセストークン取得要求」のリクエストパラメータ

(3)本文中の下線2について, CRYPTREC の“電子政府推奨暗号リスト (令和4年3月30日版)”では利用を推奨していない暗号技術が含まれる TLS 1.2の暗号スイートを, 解答群の中から全て選び、 記号で答えよ。

解答

イ、ウ、エ

解説

見方がわからないのですが、MD5が載っていないのでこれか、、?

(追記)

コメント頂いたサイトを参考にさせて頂きました。TLS暗号化スイートの見方にて分かりやすく図解されております。

勉強になります。

設問4 [W社によるリスク評価]について答えよ。

(1)本文中の下線3について, アクセストークンの取得に成功することが困難である理由を,表8中のパラメータ名を含めて, 40字以内で具体的に答えよ。

解答

redirect_uriで新日記サービスのドメインを指定しているため

解説

エンコード値Gが漏洩しているということは、クライアントシークレットなどを暗号化した文字列が解読されている可能性があるという事です。

ただ、それでもアクセストークン取得が困難な理由は戻り先URLを絶対パスでしているためです。qの方のパラメータに含まれる「redirect_uri」のことです。

ちなみに、redirect_uriは認可サーバ側に事前に登録するものなので意図しない遷移先にリダイレクトしようとしてもエラーになります。

(2)本文中の下線4について, 認可サーバがチャレンジコードと検証コードの関係を検証する方法を,“ハッシュ値をbase64urlエンコードした値”という字句を含めて, 70 字以内で具体的に答えよ。 ここで, code_challenge_methodの値は S256 とする。

解答

検証コードパラメータをS256でハッシュ化し、ハッシュ値をbase64urlエンコードした値がチャレンジコードと一致していることを検証

解説

PKCEの検証フローの解説になります。

設問5 [F社による原因調査]について答えよ。

(1)本文中の下線5について, 第三者がXトークンを取得するための操作を,40字以内で答えよ。

解答

OSSリポジトリの変更履歴からファイルZをダウンロードしXトークンを取得した

解説

Xトークンが何者かは表9の「サービス連携」部分に記載があります。この表の注に大事なことが書かれています。

OSSリポジトリには、利用者認証を"不要"に設定している。また、OSSリポジトリのソースコードと変更履歴のダウンロードは誰でも可能である。

誰でもいつでもソースが見れる状態になっているという事ですね。

F社は誤ってこのOSSリポジトリ上にXトークンが含まれたファイルをアップロードしたので、変更履歴から情報を盗まれたと推測できます。

「OSSリポジトリ」「変更履歴からのダウンロード」がポイントです。

(2)本文中の下線6について,権限管理の変更内容を, 50字以内で答えよ。

解答

アップロードされたソースコードの承認権限は開発リーダーにのみ与える

解説

開発者が自分でアップロードし自分で承認できる状態では、承認フローの意味を成していません。この運用は正すべきです。

(3)本文中の下線7について 見直し後の設定を 40字以内で答えよ。

解答

リポジトリWに対してソースコードのダウンロード権限のみを与える

解説

図9サービス連携の中から、Xトークンに関する課題がありそうな箇所を探します。現在の設定について記述されているのは下記

- Xトークンには、リポジトリWの全ての権限が付与されている。

問題がありそうですね。

X社のCIとはどんなサービスなのかが、こちらも注記に記載があります。

アップロードされたソースコードが承認されると、ビルドと単体テストを自動実行するサービスである。

このことからソースコードのアップロード権限は不要であることが分かります。

応援してます。

励みになります!ありがとうございます!

私も応援しています。

ありがとうございます!

https://milestone-of-se.nesuke.com/nw-basic/tls/cipher-suites-list-vuls/

【TLS v1.2 まで】

TLS_[鍵交換 (Kx)]_[認証 (Au)]_WITH_[共通鍵暗号 (Enc)]_[ハッシュ (Hash/Mac)]

設問3(3)

ウ、エは、TLS1.0の暗号スイートなため、非推奨だと思います。

アは推奨で確定。イがAESが128ビットしか記載がなく256ビットがまだ推奨には入っておらず推奨外と見て、「イ、ウ、エ」と思いました。

こうやって見るんですね。。適当に書いてしまいました。ありがとうございます!

AESは128ビットブロックでその中の鍵長が128,192,256から選択するので、多分イは推奨リストにすべて含まれると思います。

2(2)のJSONの書き方ですが、

"account":"11[1-9][0-9]" でなく、"account":"[1110-1199]" では、JSONの正規表現の書き方としてNGですかね?

JSONに詳しくないため、めちゃくちゃ変な質問だとしたらすみません!!ご教示下さい!

JSONというより正規表現の書き方ですかね。

正規表現では一桁ごとに定義する必要があるので[1110-1199]のような記述方法はないかと思います。

設問2 (2) ですが、

・ 2,3,4行目は末尾に カンマ "," が必要ではないでしょうか?

・service は オブジェクトストレージサービス ではないでしょうか?(サービス が抜けている)

{

"system":"4000",

"account":"11[1-9][0-9]",

"service":"オブジェクトストレージサービス",

"event":"オブジェクトの削除"

}

仰る通りですね!修正させて頂きました。

5(1)について

ファイルZがOSSリポジトリから削除されていること、ファイルZがアップロードされてから削除されるまでの間にダウンロードされていなかったことを確認して、問題なしと判断していた。

ダウンロード履歴がないので、誰でもいつでもソースが見れる状態

つまり、ファイルZを開いてカメラ撮影する、ソースコードを紙に書き写したのかな?

と思ったのですが、視点が違い過ぎですかね?

コメントありがとうございます。

確認した時点ではダウンロードされていなかったが、「変更履歴」からダウンロードされたものと考えております。

管理人様

設問2(1)のjが「イ」ではなく「ウ」が正解のようです。

お時間のある時に、修正をお願います。

雪見だいふく様

ご指摘ありがとうございます!修正いたしました。

pkceのフローとして、アクセストークン要求に検証コードを含めることはわかりますが、スマホアプリからWebサーバーまではどのタイミングで検証コードを送信するんでしょうか?